Znajdź zablokowane konta

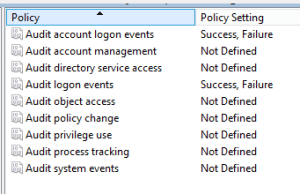

Aby można było odszukać zablokowane konta w polityce AD musi być włączony Audyt na kontach. Uruchamiamy edytor zarządzania zasadami grupy, otwieramy politykę „Default Domain Controllers Policy” i przechodzimy do opcji: Konfiguracja komputera->zasady->Ustawienia Systemu Windows->Ustawienia zabezpieczeń ->zasay lokalne->zasady inspekcji (computer configuration > Policies > Windows Settings > Security Settings > Local Policies > Audit Policy). Następnie dla opcji „Przeprowadzanie inspekcji zdarzeń logowania na kontach” (Audit Account Logon events) oraz „Przeprowadź Inspekcję zdarzeń logowania” (audit logon events) właczamy rejestrowanie udanego logowania oraz niepowodzenia (success and failure).

Różnice pomiędzy powyższymi opcjami:

„Przeprowadzanie inspekcji zdarzeń logowania na kontach”: W przypadku kont domenowych, ta polityka będzie przechwytywać zdarzenia logowania/wylogowania na kontrolerze domeny. Kiedy zalogujemy się do domeny zdarzenia zostaną zarejestrowane do kontrolera domeny.

„Przeprowadź Inspekcję zdarzeń logowania”: W ramach tej polityki rejestrowane będą zdarzenia związane z logowaniem/wylogowaniem na stacji roboczej.

Aby znaleźć wszystkie zablokowane konta w AD wydajemy polecenie:

Search-ADAccount -LockedOut

W przypadku gdybyśmy chcięli je automatycznie odblokować należy wydać polecenie:

Search-ADAccount -LockedOut | Unlock-ADAccount

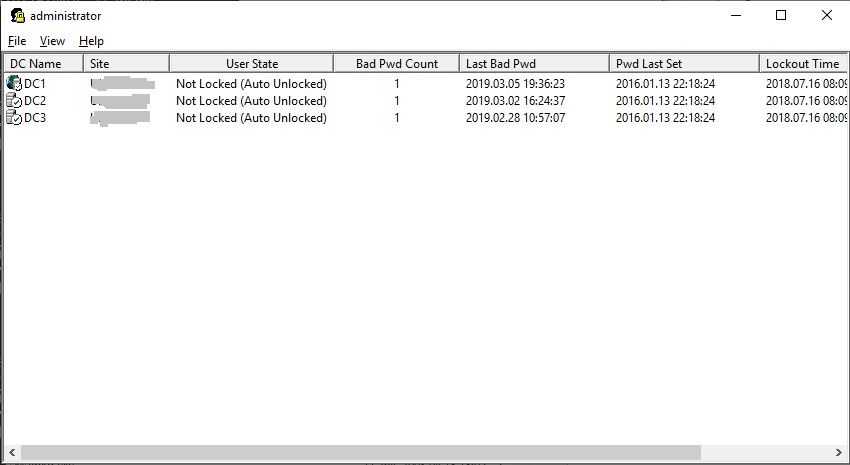

Możemy także skorzystać z narzędzia Account lockout Status pobierz ze strony Microsoft

Po instalacji i uruchomieniu programu przechodzimy do menu File->Select Target. W nowo otwartym oknie w polu „Target User Name” podajemy nazwę użytkownika, którego chcemy sprawdzić, a w polu „Target Domain name” podajemy nazwę naszej domeny. Po zaznaczeniu opcji „Use Alternate Credentials” możemy podac dane logowania użytkownika który ma uprawnienia do odpytywania kontrolerów AD. Po zatwierdzeniu program odpytuje wszystkie kontrolery AD. W oknie poniżej zostanie wyświetlone podsumowanie. w kolumnie „Bad PWD Count” bedzie widoczna ilość błędnych autoryzacji zarejestrowanych przez każdy z kontrolerów AD.

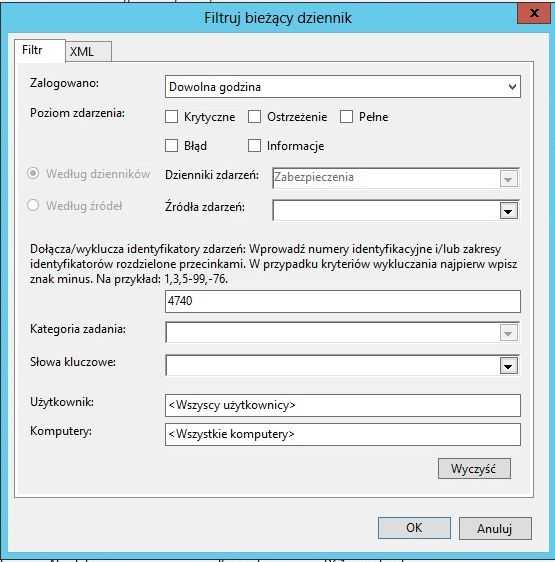

Program pokaże nam na którym kontrolerze zostało zablokowane konto. W kolejnym kroku przechodzimy do kontrolera domeny i uruchamiamy „Podgląd zdarzeń”. Przechodzimy do dziennika Zabezpieczeń (dzienniki systemu windows) i odfiltrowujemy zdarzenia po identyfikatorze. Nie wiadomo dlaczego ale Microsoft zmieniał numer identyfikatora w zależności od systemu:

– dla Windows Serwer2012 – numer 4740

– dla Windows Serwer 2008 – numer 4771

– dla Windows Serwer 2003 – numer 529

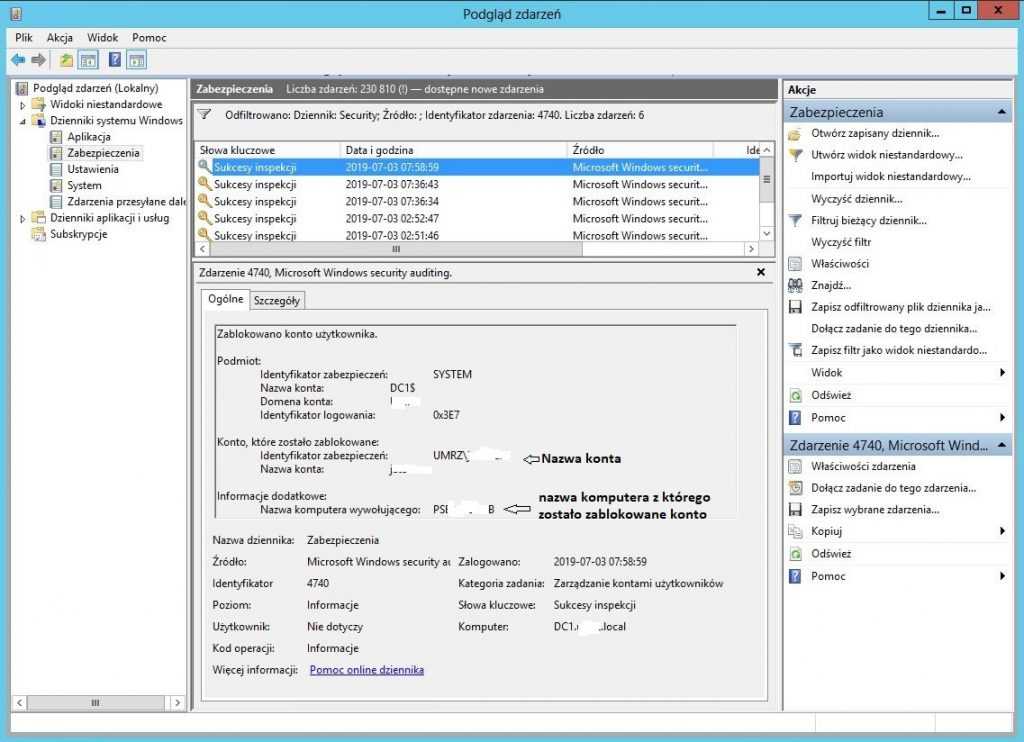

Wynik przefiltrowany po zdarzeniu 4740:

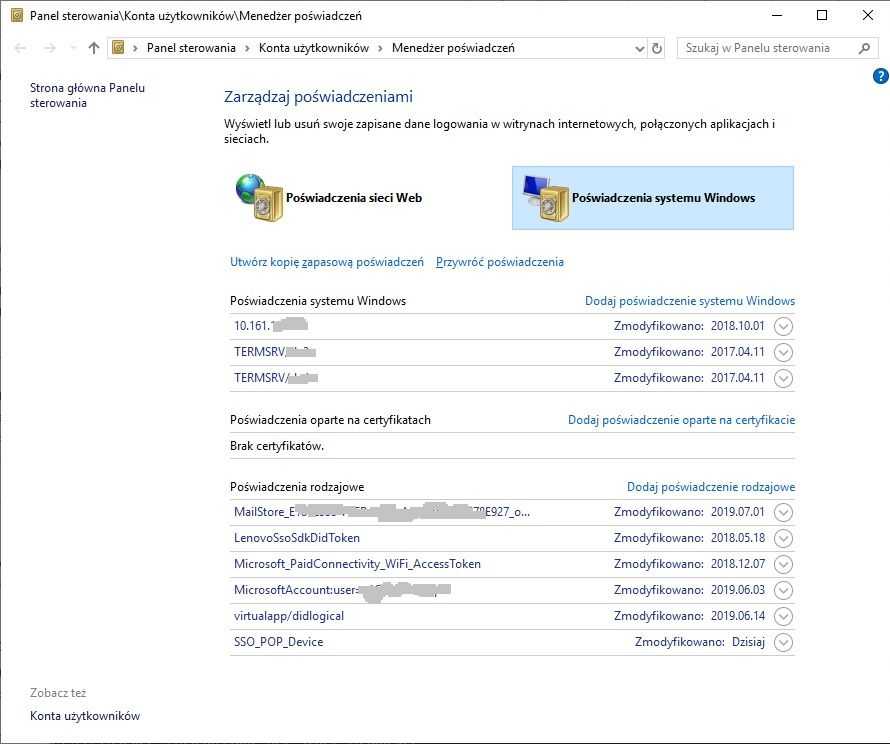

W przypadku gdy sytuacja powtarza się cyklicznie i nasze konto jest ciągle blokowane z danego komputera musimy znaleźć przyczynę takiego stanu. Najczęściej jest to aplikacja dla której zostały zapamiętane poświadczenia i po zmianie hasła ta aplikacja próbuje się łączyć ze starymi poświadczeniami i dlatego konto jest blokowane. Przechodzimy do komputera z którego zostało zablokowane konto i uruchamiamy „Menedżer Poświadczeń” (ustawienia i wyszukujemy nazwę). W nowo uruchomionym oknie wybieramy „Poświadczenia Systemu Windows”. Po wybraniu tej opcji widzimy wszystkie poświadczenia jakie „zapamiętane” są w systemie Windows. W przypadku gdy chcemy usunąć dane poświadczenie rozwijamy je i wybieramy Usuń.

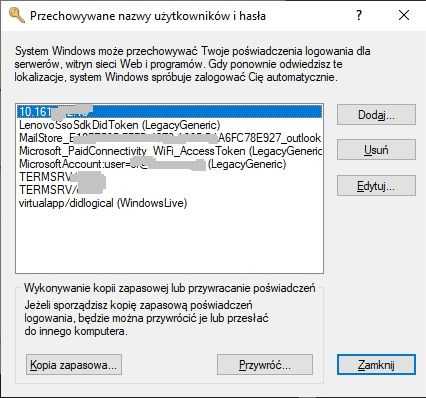

Innym sposobem jest uruchomienie wiersza poleceń i wydanie polecenia:

rundll32 keymgr.dll,KRShowKeyMgr

W nowo otwartym oknie widzimy poświadczenia zapamiętane w systemie Windows. Aby usunąć dane poświadczenie zaznaczamy je i wciskamy Usuń.

W dzienniku zabezpieczeń podana jest nazwa komputera. O ile jest to komputer z naszej sieci to możemy go sprawdzić. Problem występuję gdy jest to komputer spoza naszej sieci. Sytuacja taka następuje np. gdy użytkownik próbuje zalogować się na serwer pocztowy z komputera domowego, a serwer pocztowy odpytuje AD o autoryzację. Aby znaleźć komputer pośredniczący przy logowaniu należy na kontrolerze domeny (najlepiej głównym) uruchomić edytor rejestru, otworzyć klucz

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

i utworzyć wartość typu DWORD o nazwie DBFlag i nadać jest hexadecymalnie wartość 2080ffff.

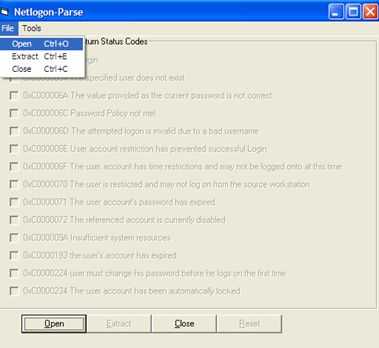

Następnie restarujemy usługe Netlogon i czekamy aż konto zostanie zablokowane. Po zablokowaniu konta kopiujemy plik Netlogon.log z lokalizacji c:\windows\debug na komputer na którym mamy zainstalowane narzędzia „Lockout Status” i uruchamiamy program nlparse.exe. Otwieramy menu File->Open i wskazujemy skopiowany plik netlogon.log

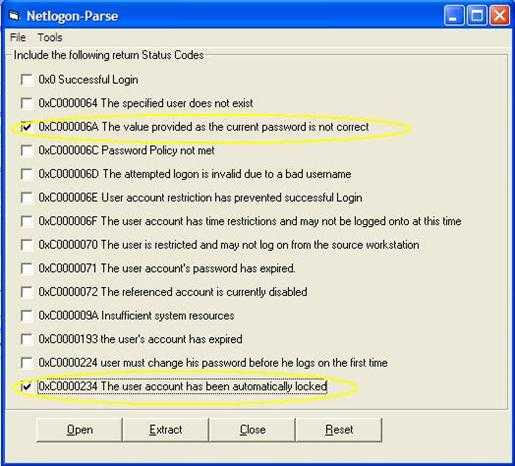

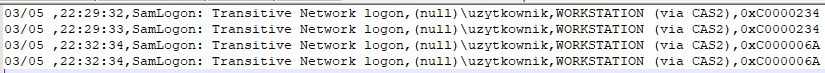

Po otwarciu pliku zaznaczamy kody 0xC000006A oraz 0xC0000234 i wciskamy przycisk Extract.

Po zakończeniu zostanie wyświetlone okno potwierdzające wykonanie czynności. W lokalizacji w której był plik netlogon.log zostaną utworzone 2 dodatkowe pliki (jeden csv i jeden txt). Otwieramy plik csv i filtrujemy go po uzytkowniku którego poszukujemy.

W logach po użytkowniku jest nazwa komputera z którego nastapiło błędne logowanie, a dalej nazwa komputera za pośrednictwem którego następowała autoryzacja (w powyższym przypadku komputer CAS2).

Rozwiązanie to jest przydatne gdy nazwa komputera użytkownika wskazuje na komputer spoza naszej sieci.

Źródło artykułu: http://msexchangeguru.com/2012/03/08/ad-lockout/